L’impegno di Intesys nel rispettare gli standard di sicurezza del software e l’approccio che adotta sono racchiusi nel documento Sviluppo di Software Sicuro e GDPR Compliant, che riassume le pratiche e le metodologie adottate dai suoi team. Un documento che garantisce il livello di servizio offerto, ma che allo stesso tempo rappresenta, secondo noi, una risorsa preziosa che abbiamo scelto di mettere in condivisione nella forma di Creative Commons, in modo che possa contribuire alla cultura della sicurezza del software, nello spirito di condivisione e di sostenibilità che ci contraddistingue.

Sviluppo di Software Sicuro e GDPR Compliant

In un periodo altamente esposto ai cyberischi, la sicurezza informatica e la protezione del dato sono tematiche quantomai attuali e delicate. Secondo il Rapporto Clusit 2022, nell’ultimo semestre dell’anno trascorso gli attacchi informatici sono cresciuti del 8.4% rispetto al primo semestre 2021. Per questo abbiamo deciso di definire un processo che codifica la metodologia di sviluppo di software sicuro adottato nei progetti (Secure Software Lifecycle).

Nel documento Sviluppo di Software Sicuro e GDPR Compliant abbiamo raccolto l’insieme di pratiche e di metodologie che i nostri team adottano nei progetti, che applicano le regole di sviluppo di codice sicuro che rispettano:

- Lo standard ISO 27001

- Il regolamento 2016/679 del Parlamento europeo (GDPR)

- Lo standard OWASP (Open Web Application Security Project)

Questo approccio definisce i requisiti, le misure e i controlli di sicurezza che consideriamo e applichiamo nei processi sviluppo e manutenzione delle applicazioni software, assicurando così ai nostri clienti i più alti standard di sicurezza per i prodotti che verranno rilasciati e fornendo al contempo ai developer stessi di sviluppare in sicurezza.

Leggi le linee guida di Intesys per lo sviluppo di software sicuro:

Cosa si intende per Sicurezza del Software (e cosa tenere in considerazione)

Un software “è sicuro” in relazione alle minacce che sono identificate per le funzioni previste, al livello di rischio calcolato per le singole minacce e alle misure di software security poste in essere per mitigare i livelli di rischio associati alle minacce.

Durante le fasi di analisi della sicurezza applicativa di una architettura di sistema (da definire o in fase di rivisitazione) è necessaria l’attuazione di pratiche di progettazione sicura attraverso l’individuazione di requisiti di sicurezza del software e contromisure, attraverso un approccio di Defense in Depth dell’applicazione.

Security & Privacy by Design

Il nostro approccio Design to Deliver punta a coniugare tutte le esigenze tecnologiche e di business, dall’analisi arriva all’implementazione coprendo “full stack” l’intera filiera di sviluppo software.

Nel nostro approccio sono considerati fin dalla progettazione (appunto “by design”) sia gli aspetti di Security, cioè i presupposti di Riservatezza, Integrità e Disponibilità del dato, sia i più mirati aspetti di Privacy, che pongono l’accento alla protezione dei dati personali come previsto dal GDPR (quali diritto all’oblio, trasportabilità, etc.).

Minacce alla sicurezza del software

L’individuazione e la modellazione delle minacce relative alla sicurezza informatica vengono effettuate seguendo il modello STRIDE.

Analisi e calcolo del livello di rischio

Il livello di rischio viene calcolato sulla base della composizione di Probabilità del concretizzarsi del rischio e Impatto – su sicurezza e su GDPR – a cui vengono assegnati un valore che si combinano secondo la seguente tabella.

Piano dei test

Abbiamo definito un processo di Software Quality Assurance (SQA) con l’obiettivo di assicurare che il processo di sviluppo software sia monitorato e sia compliant con lo standard ISO27001 e il GDPR: prima del rilascio, il software viene testato e analizzato, a partire dal codice statico fino ai test funzionali.

Continuous security

Una volta ultimato e rilasciato, la tematica della sicurezza del software non è conclusa. Una metodologia per lo sviluppo di codice sicuro deve includere monitoraggio, controlli e azioni durante la vita in produzione del software. In ottica di un processo di Continuous Security e in accordo con il documento dell’AGID “Linee guida per l’adozione di un ciclo di sviluppo di software sicuro” il nostro processo prevede analisi e valutazioni dei rischi e delle vulnerabilità.

Consulta il documento di Assessment per lo sviluppo di software sicuro:

Risorse Creative Commons per la sicurezza del software: il nostro contributo

Intesys è un’azienda fortemente orientata alla sostenibilità e alla condivisione delle informazioni e da sempre sposa il concetto di sviluppo sostenibile come motore di business, sostenuto dalle Nazioni Unite.

L’organizzazione che presiede alle licenze Creative Commons prende ispirazione da questo approccio “open source”, contribuendo a salvaguardare i diritti universali e fondamentali di accesso alla conoscenza, alla scienza, alla tecnologia, alla cultura e all’istruzione. Per questo motivo abbiamo scelto di divulgare con licenza Creative Commons – fin dal primo momento in cui è stato formalizzato – il nostro documento metodologico sullo sviluppo di codice sicuro: un atto significativo per liberare la conoscenza, condividendo best practice e risorse con chi potrà farne buon uso.

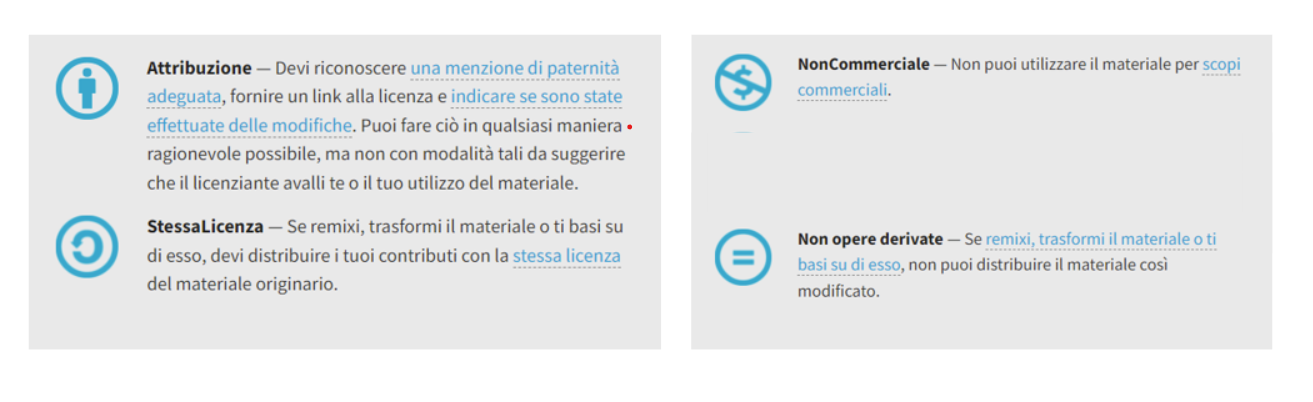

Licenze Creative Commons

Creative Commons è un’organizzazione internazionale senza scopo di lucro che stabilisce le regole di utilizzo “copyleft” di licenze permissive, strumenti che i titolari dei diritti d’autore e dei diritti connessi possono utilizzare per consentire ad altri di condividere, riutilizzare e remixare legalmente le proprie opere; il rilascio di materiale con una delle sei licenze CC chiarisce agli utenti cosa possono o non possono fare.

Le sei diverse licenze sono il frutto della combinazione di quattro clausole:

Ilario Gavioli, General Manager di Intesys, parla di Sicurezza del Software a ESICONF2025. Guarda il video completo e scopri come creiamo applicazioni sicure sin dalla fase di progettazione, garantendo al contempo qualità e sostenibilità dei costi.

Il nostro contributo allo sviluppo di una cultura del software sicuro e alla condivisione delle best practice è il documento Sviluppo di Software Sicuro e GDPR Compliant, che potete scaricare ed è liberamente condivisibile con Obbligo di Attribuzione, senza modifiche e senza fini commerciali.